Основные тенденции высокотехнологичных преступлений

Основные тенденции высокотехнологичных преступлений

Краткий обзор по преступлениям

В связи с растущими тенденциями киберпреступлений компания Group-IB опубликовала отчет за текущий год, в котором представлены обзоры, прогнозы и результаты киберугроз в банковских сферах, в IT и в государственных секторах.

По выпущенному Group-IB отчету 2016 года вирусы-шифровальщики продолжили свое триумфальное шествие по миру: использование хакерами инструментов из утечек АНБ и функционала самораспространения в корпоративных сетях привело к глобальным эпидемиям. Самые масштабные из них – WannaCry и NotPetya.

В некоторых странах банковская система считается объектом критической инфраструктуры. Хакеры, финансируемые государствами, провели несколько успешных атак на банковский сектор как для сбора разведывательных данных, так и для нарушения работоспособности атакуемых банков. Например, на Украине атаки с целью уничтожения данных в банках с начала этого года предпринимались группой BlackEnergy дважды. А целью северокорейской группы Lazarus являются крупнейшие международные банки, а также Центральные банки в разных странах мира.

Преступная группа BlackEnergy продолжает атаки на финансовые и энергетические компании. Оказавшиеся в их распоряжении инструменты позволяют удаленно управлять Remote Terminal Unit (RTU), которые отвечают за физическое размыкание/замыкание энергосети. А летом 2017 года были зафиксированы тестовые атаки на энергокомпании Великобритании и Ирландии.

Все преступные группы, атаковавшие российские банки, постепенно переключили свое внимание на другие страны и регионы: США, Европа, Латинская Америка, Азия и Ближний Восток. Впрочем, атаки на финансовые учреждения в России все еще случаются.

MoneyTaker, русскоговорящая преступная группа, специализирующаяся на целевых атаках на финансовые организации по всему миру, сосредоточила свои усилия на небольших северо-американских банках. Один из банков они ограбили дважды.

Преступная группа Cobalt – самая агрессивная и активная группа. Она атакует различные цели – банки, платежные системы, IT-компании, постоянно меняя локации. После серии международных атак они на какое-то время сосредоточились на странах СНГ, но позже опять продолжили свои атаки без явного фокуса на конкретном регионе.

DNS-протокол стали чаще использовать для управления вредоносными программами, а также доставки полезной нагрузки, что позволяет обходить многие средства анализа сетевого трафика.

Несмотря на то, что в некоторых банках используются надежные средства защиты от почтового фишинга, некоторые сотрудники проверяют личную почту на своих рабочих местах.

Личная почта не защищена корпоративными средствами защиты. Этим пользуются злоумышленники. Поэтому для атак на некоторые банки они собирали личные адреса электронной личной почты сотрудников, чтобы в рабочие часы отправлять им письма с вредоносными вложениями.

Каждый месяц русскоговорящие хакеры создают 1-2 новую вредоносную программу для хищений денег. Для персональных компьютеров было зафиксировано 6 новых троянов. Самый известный – TrickBot.

Для Android появилось 12 новых банковских троянов, и среди новичков нет явного лидера. Для POS-терминалов появилось 3 новых трояна, и, конечно же, никуда не делись старые, которые усовершенствовали свой функционал и продолжают активно работать.

В начале года в Германии прошли первые хищения с банковских счетов, когда для обхода двухфакторной аутентификации СМС-код был перехвачен путем атаки на ОКС7 (SS7).

Ущерб от банковских троянов под Android в России вырос на 136% и перекрыл ущерб от троянов для персональных компьютеров на 30%.

Фишинг под банки и платежные системы в России автоматизирован и проходит в реальном времени, что позволяет обходить СМС-подтверждения на списание денег.

Взломы криптовалютных бирж проводятся по той же схеме, что и целенаправленные атаки на банки – используются схожие, а иногда и идентичные инструменты, а также схожие тактики.

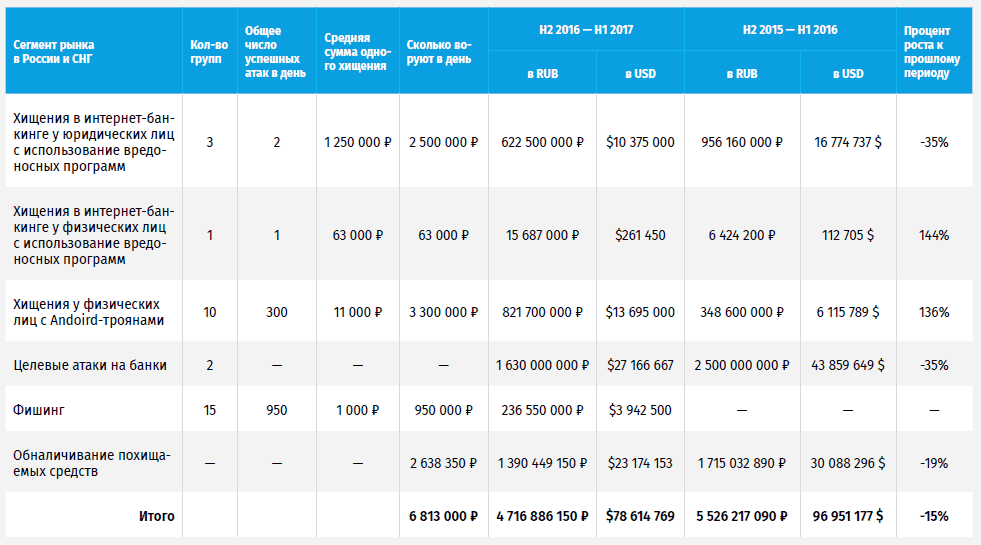

Р-1. Сегменты рынка и ущерб

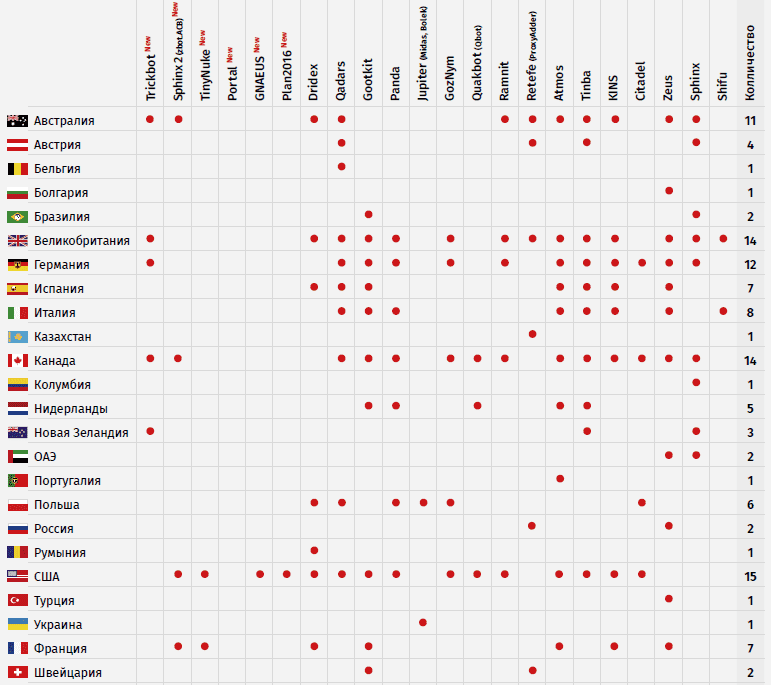

Ситуация с банковскими троянами на мировой арене претерпела серьезные изменения. С рынка ушли трояны Corebot и Vawtrak (aka Neverquest), разработанные русскоговорящими авторами, причастные к атакам на юридических лиц по всему миру. В случае с Corebot автор просто прекратил его поддержку. А в случае с Vawtrak автор был задержан, что привело к остановке его активности. Но им на замену пришли новые: Trickbot, Sphinx 2, TinyNuke, Portal, GNAEUS, Plan2016.

Вместе с новыми троянами по-прежнему оставались активными Dridex, Qadars, Gootkit, Panda, Jupiter, GozNym, Quakbot, Ramnit, Retefe, Atmos, Tinba, KINS, Citadel, Zeus, Sphinx, Shifu.

Из 22 новой вредоносной программы для хищений денежных средств 20 (91%) создано и управляются людьми, говорящими на русском языке. Самым заметным игроком этого года стал троян Trickbot, которого называют приемником трояна Dyre. Напомним, что владельцев бот-сети Dyre задержали в конце 2015.

Р-2. Таблица результатов атак троянов на банковский сектор

Прогнозы

Атаки WannaCry и NotPetya, организованные, предположительно, хакерами, финансируемые государствами, показали всему миру, насколько легко сделать эффективный самораспространяемый в корпоративной сети шифровальщик. Ни одна из группировок, ориентированных на кражу денег, еще не проводила атаки таким образом. Масштаб бедствия, скорость заражения и ущерб, нанесённый жертвам, наверняка приведут к появлению подражателей и новым атакам со стороны традиционной киберпреступности – финансово мотивированных хакеров. Изменив вектор первичного попадания в сеть, они могут нанести значительно больший ущерб.

История с NotPetya продемонстрировала, что для захвата контроля над корпоративной сетью достаточно создать шаблон – заскриптовать несколько простых шагов.

В будущем стоит ожидать большого количества заскриптованных атак, а также готовых простых инструментов, которые будут автоматически получать контроль над корпоративным доменом. Появление таких инструментов в открытом доступе или в продаже среди хакеров может привести к лавинообразному росту самых разных атак на корпоративный сектор. В первую очередь мы ожидаем роста инцидентов с шифровальщиками, кражей конфиденциальной информации и вымогательства за неразглашение, хищений денежных средств, публичных разоблачений, проводимых не финансово мотивированными атакующими.

Мы ожидаем, что авторы вредоносных программ продолжат более активно выкладывать исходные коды своих программ. Кроме того, утечки, публикуемые The Shadow Brokers и их возможными последователями, также будут немедленно применяться на практике для создания и усовершенствования вредоносных программ. Это даст мощный толчок к развитию индустрии кибернападения.

Объектами атак вымогателей станут, прежде всего, те страны, где предусмотрены значительные штрафы за утечку конфиденциальной информации.